SDB:Samba и LDAP на openSUSE 11.1 Быстрый старт

В данной статье рассказывается как быстро установить и настроить Samba в качестве контроллера домена, с хранением пользователей в базе openLDAP на openSUSE 11.1

Предполагается что все действия производятся на свежеустановленной openSUSE 11.1

Все нижеописанные действия в YaST можно сделать и в консольном режиме, здесь приведены снимки графического YaST только для лучшего восприятия.

Содержание

Предварительная настройка

Откройте в YaST модуль Управление программным обеспечением

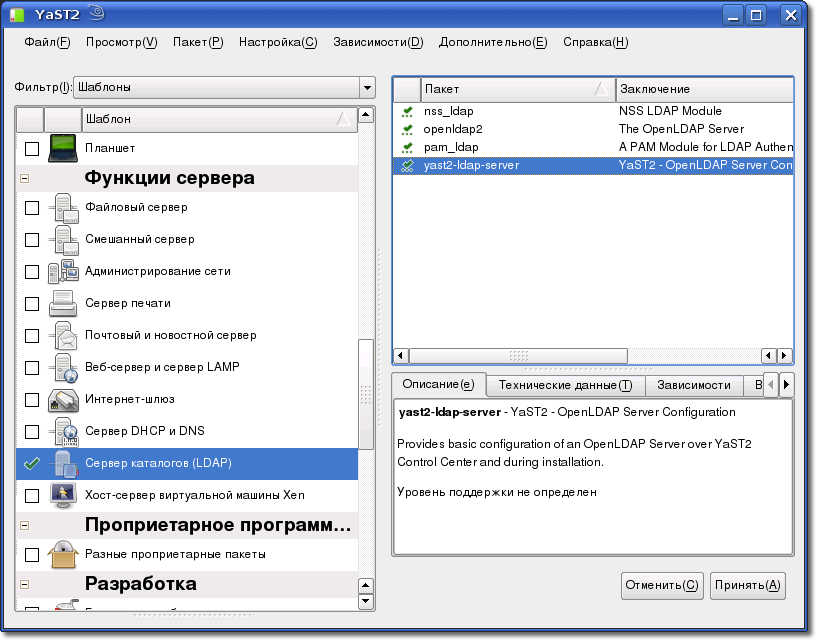

Установка openLDAP

Отметьте для установки шаблон "Сервер Каталогов (LDAP)" или просто пакеты nss_ldap, openldap2, pam_ldap и yast2-ldap-server

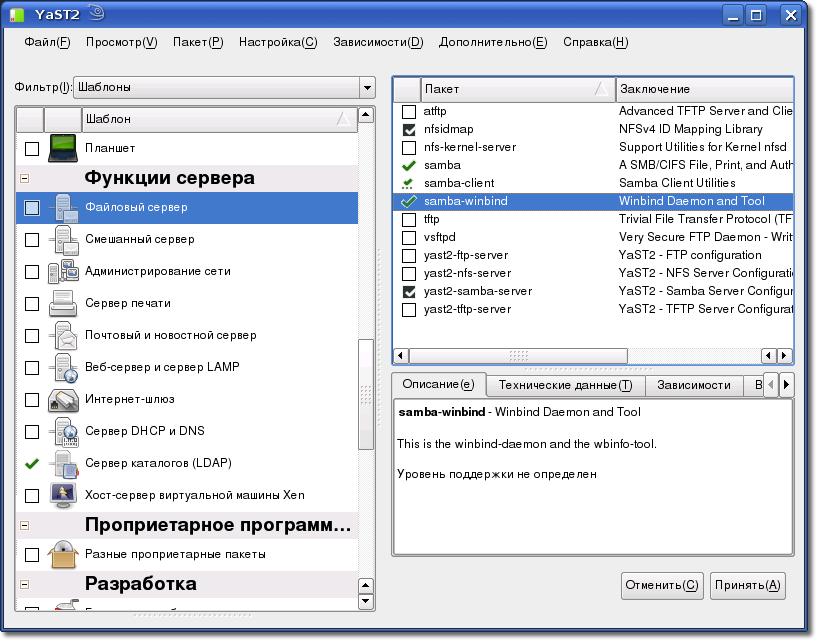

Установка Samba

Отметьте для установки пакеты samba, samba-client и yast2-samba-server в шаблоне "Файловый сервер" или просто найдите их воспользовавшись встроенным поиском.

Настройка YaST

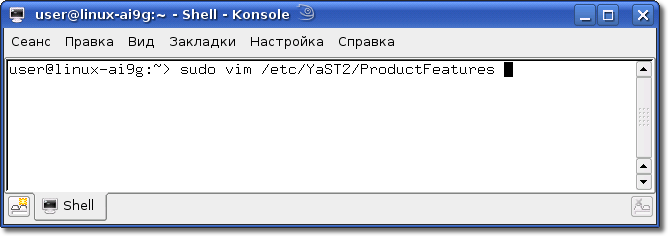

Перед началом настройки Samba и openLDAP нужно настроить YaST, для того чтобы отображались все настройки. Для этого откройте /etc/YaST/ProductFeatures в любом текстовом редакторе от имени суперпользователя

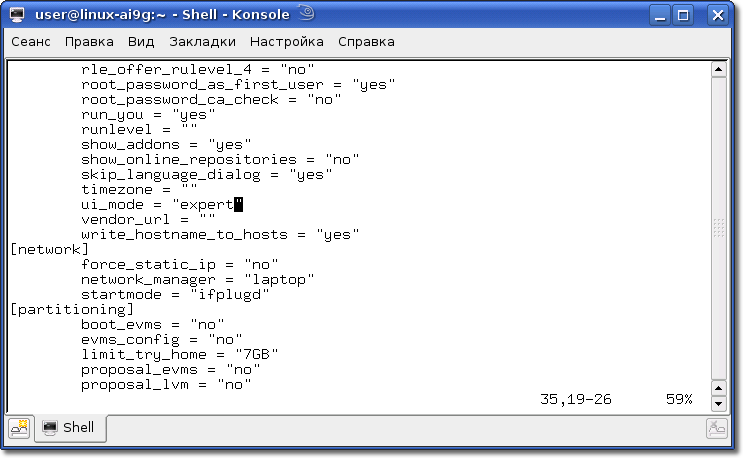

Найдите опцию ui_mode и установите ее значение в expert

После этого закройте все открытые окна YaST и запустите его снова

Настройка сервера openLDAP

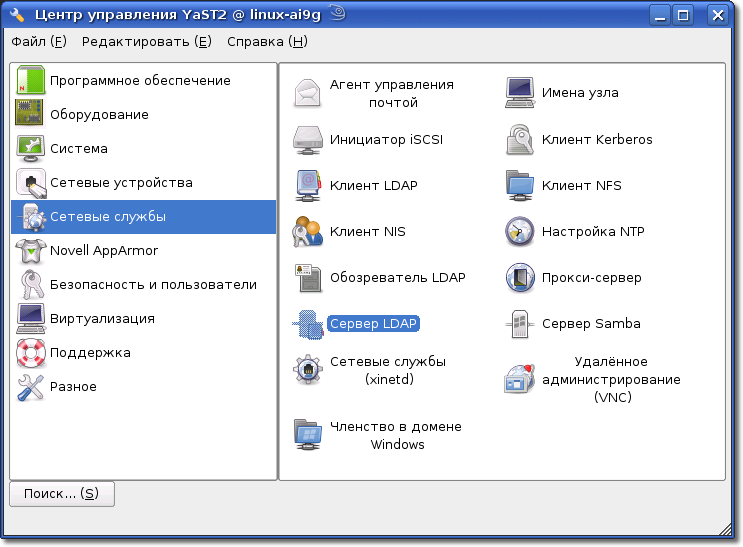

Запустите модуль настройки сервера openLDAP выбрав его в YaST -> Сетевые службы

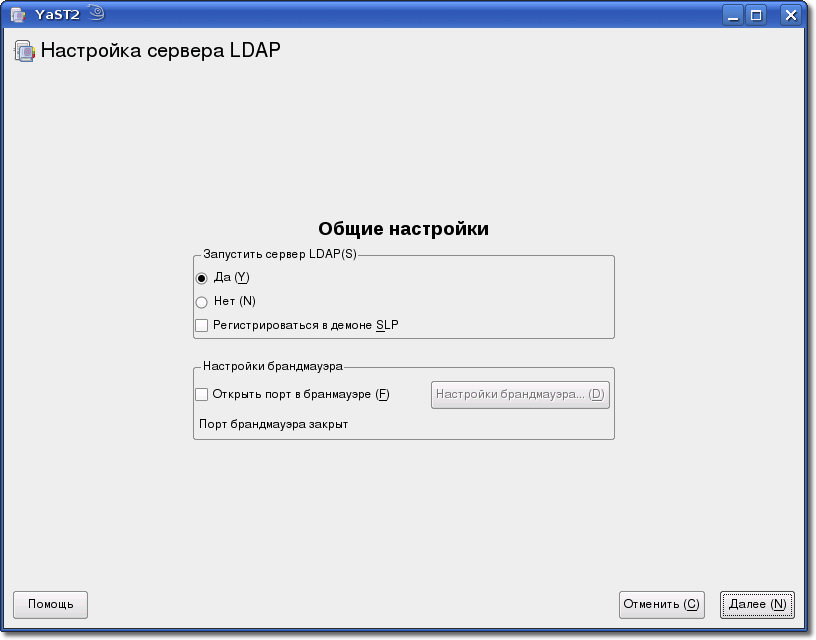

На странице общих настроек сервера установите переключатель "Запустить сервер LDAP" в положение "Да"

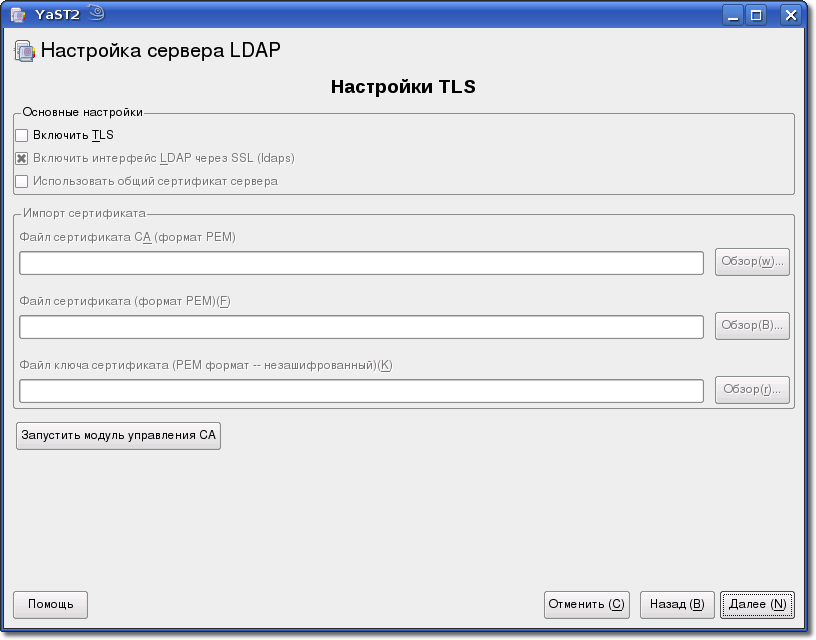

На странице настройки TLS оставьте TLS выключенным.

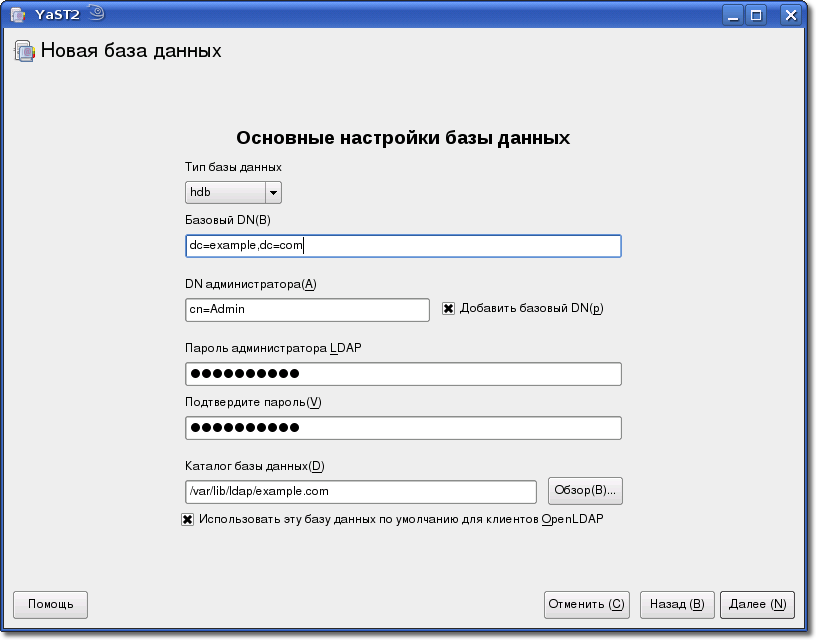

Создайте новую базу данных. Тип базы данных - 'bdb', заполните Базовый DN значениями для вашего будущего домена, в поле DN Администратора укажите желаемое имя администратора LDAP, в данном примере cn=Admin и отметьте флажок "Добавить базовый DN". Укажите пароль администратора LDAP и каталог, где будет храниться созданная база данных, что-то вроде /var/lib/ldap/example.com

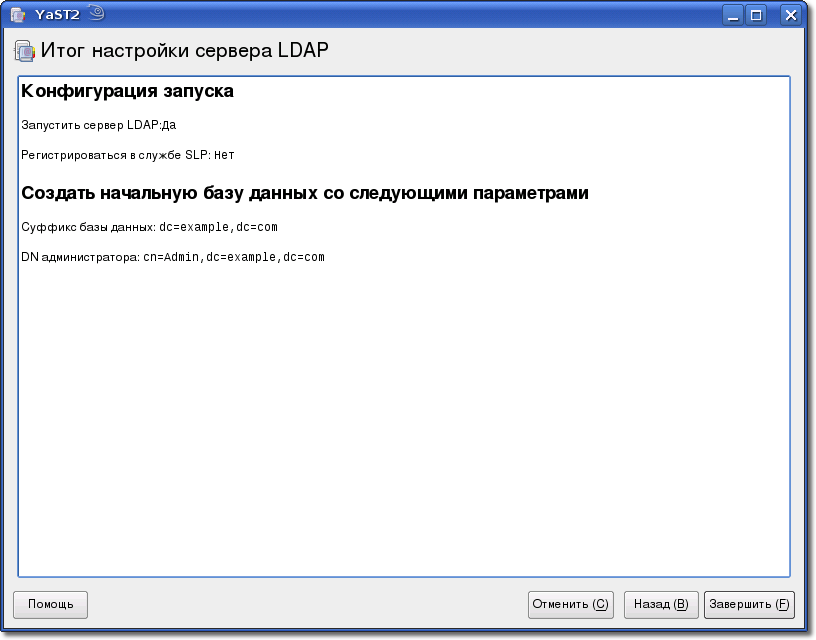

Проверьте введенные значения и если все правильно нажмите Завершить, либо вернитесь назад и исправьте введенные значения.

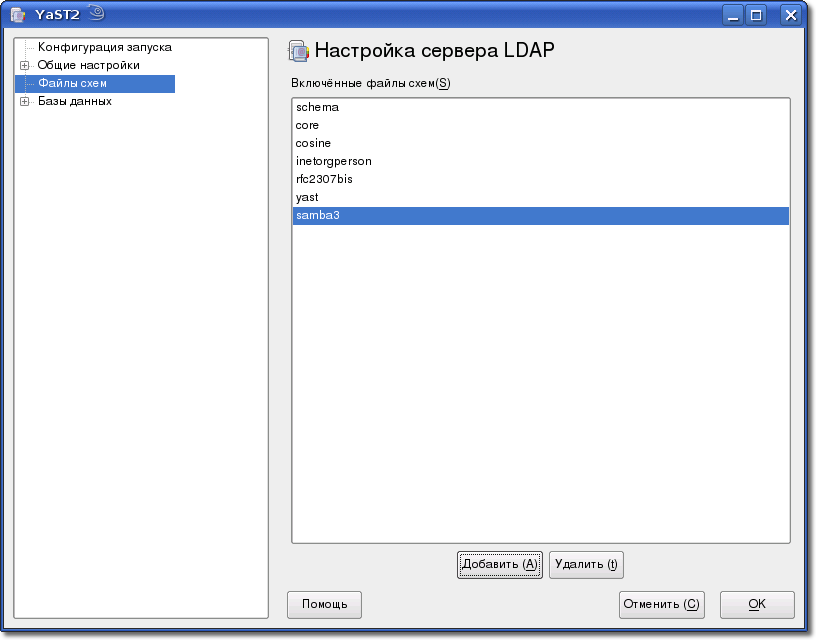

После завершения создания базы данных модуль настройки сервера LDAP закроется, запустите его снова. В дереве настроек, слева, выберите "Файлы схем" и в открывшемся окне нажмите кнопку "Добавить". В диалоге выбора файлов выберите схему samba3.schema

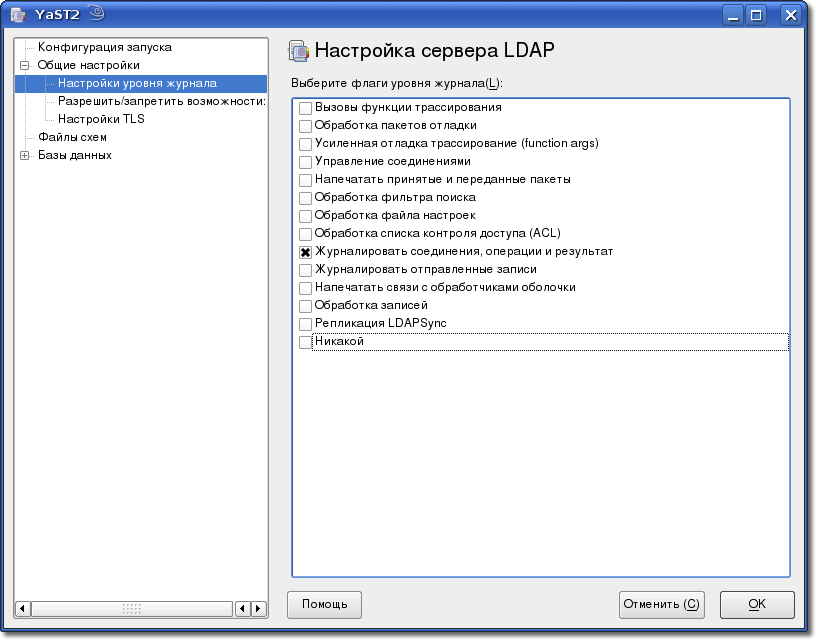

Перейдите в Общие настройки -> Настройка уровня журнала. Отметьте "Журналировать соединения, операции и результат". Это поможет в случае возникновения проблем. Остальные варианты пишут слишком много информации в журнал.

Нажмите кнопку "Завершить" и переходите к настройке клиента LDAP

Настройка клиента LDAP

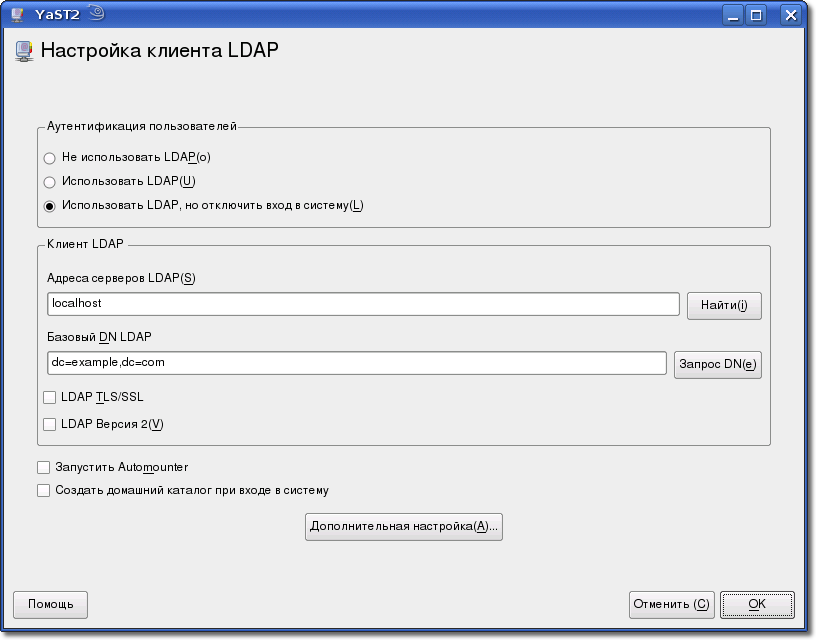

Запустите модуль "Клиент LDAP" из YaST -> Сетевые службы. Установите переключатель "Аутентификация пользователей" в режим "Использовать LDAP, но отключить вход в систему". В случае если предполагается вход LDAP пользователей не только через smb, то нужно выбрать "Использовать LDAP", это может быть полезно например для входа пользователей с тонких Linux клиентов.

В поле адрес сервера LDAP введите "localhost" или "127.0.0.1". Поле базовый DN заполните вручную, либо нажмите кнопку "Запрос DN" для выбора из доступных на данном сервере.

Снимите флажок "LDAP TLS/SSL", так как сервер выше настроен без поддержки TLS

Нажмите кнопку "Дополнительная настройка"

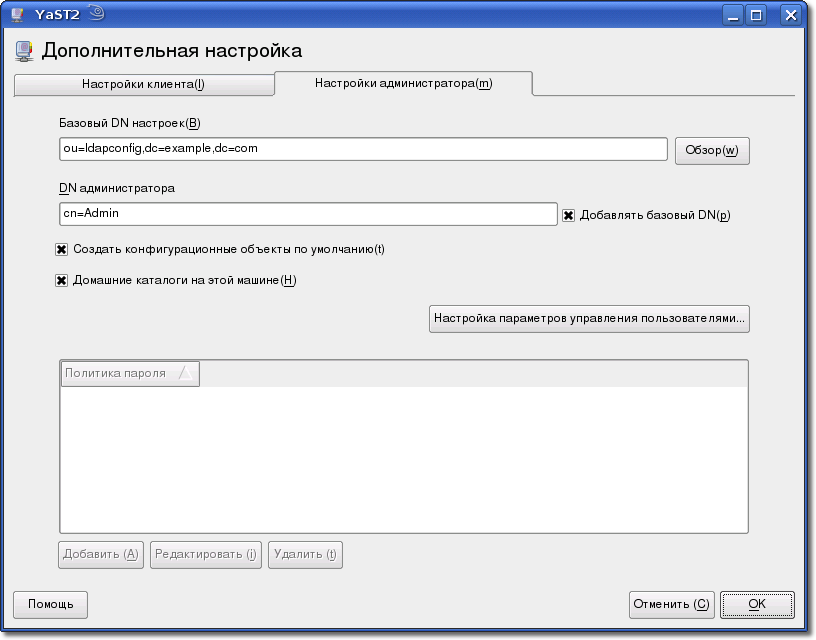

На экране дополнительной настройки перейдите на вкладку "Настройка Администратора". Укажите имя пользователя - Администратора LDAP, отметьте "Добавить базовый DN"

Нажмите кнопку "Настройка параметров управления пользователями...".

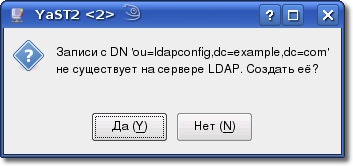

YaST спросит хотите ли вы создать поддерево ldapconfig, нажмите "Да"

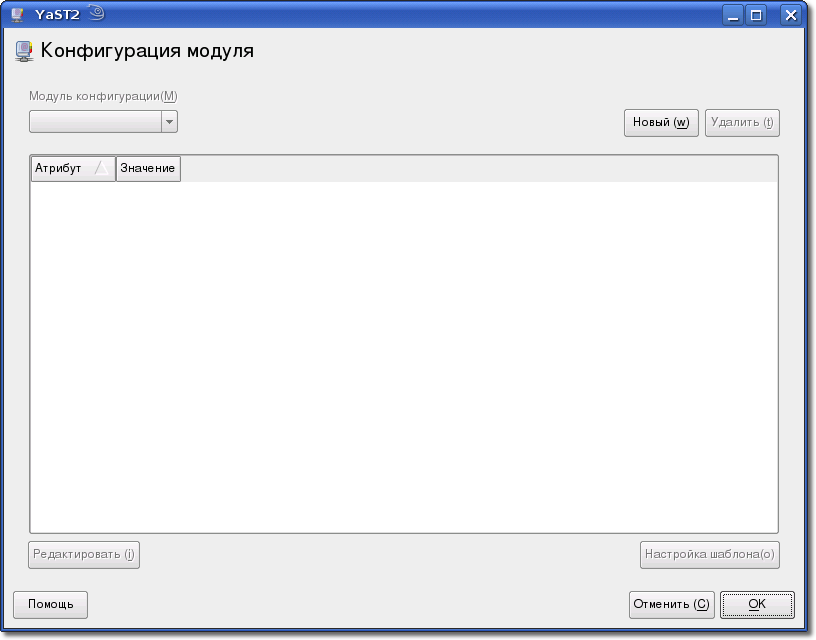

Нажмите кнопку "Новый" для создания нового конфигурационного модуля в созданном поддереве ldapconfig

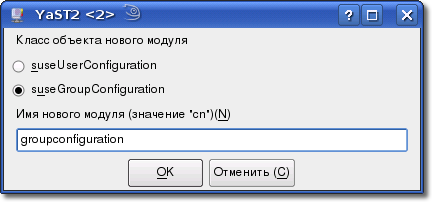

Для объекта "susegroupconfiguration", соответствующий модуль будет называться "groupconfiguration". Нажмите "OK".

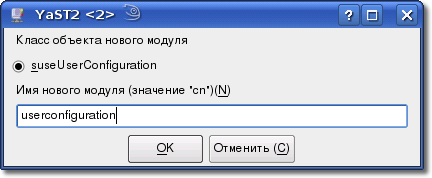

Снова нажмите "Новый, и создайте объект "suseuserconfiguration", со значением "userconfiguration". Нажмите "OK".

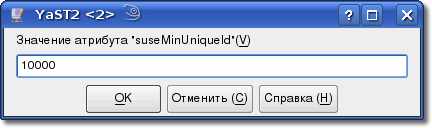

В модуле конфигурации выберите suseminuniqueid для модуля userconfiguration, и ведите новое значение 10000.

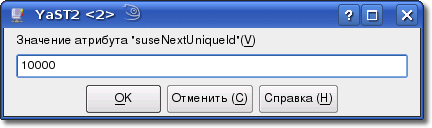

Теперь выберите susenextuniqueid для модуля userconfiguration, и введите новое значение 10000.

После установки этих значений нажмите Ok для выхода из модуля конфигурации обратно в дополнительные настройки.

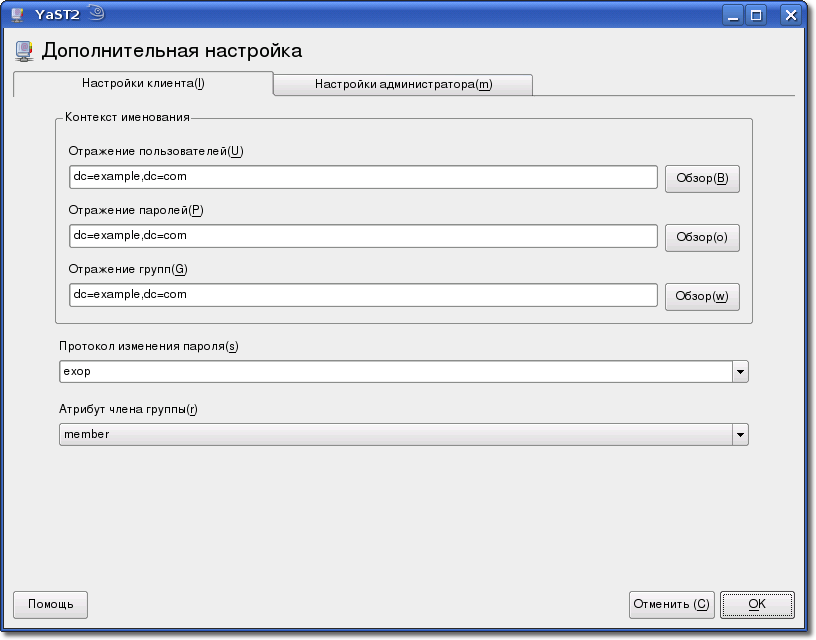

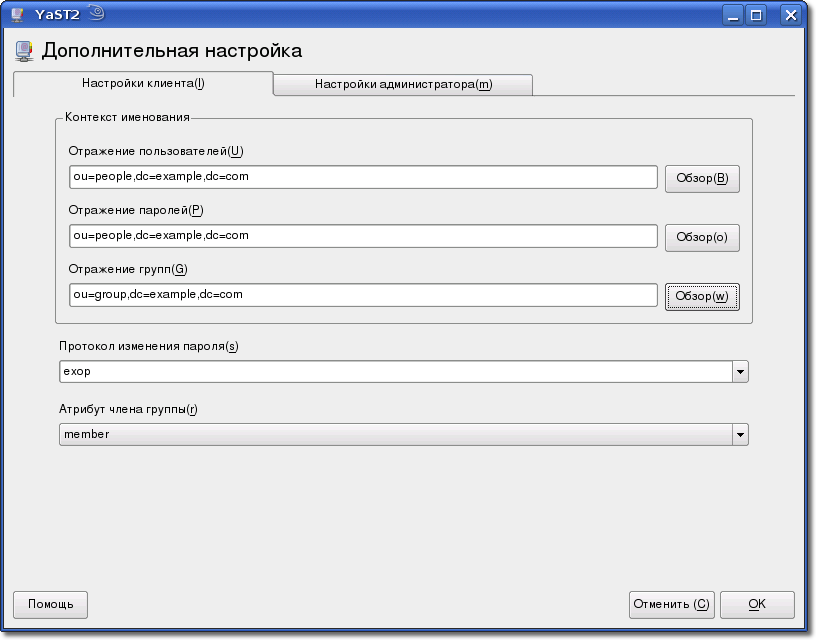

Перейдите на вкладку "Настройка клиента". Убедитесь что "Атрибут члена группы" установлен в "member". Нажмите OK для возвращения в "Настройку клиента LDAP".

Нажмите OK. Конфигурация клиента LDAP будет записана.

Нужно снова запустить модуль настройки клиента LDAP и перейти на страницу Дополнительной настройки для настройки Отображения пользователей.

Пользователи и пароли должны извлекаться из подразделения "ou=people" и группы из "ou=group".

Нажмите OK для подтверждения изменений и выхода из модуля конфигурации клиента LDAP и переходите к настройке samba

Настройка Samba

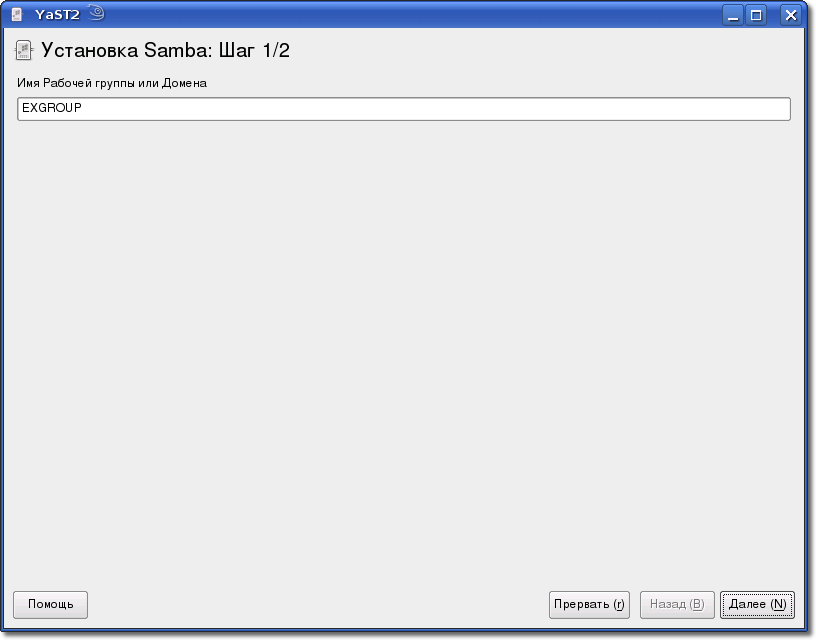

Запустите модуль Сервер Samba из YaST -> Сетевые службы.

Введите имя рабочей группы или домена в котором будет состоять сервер.

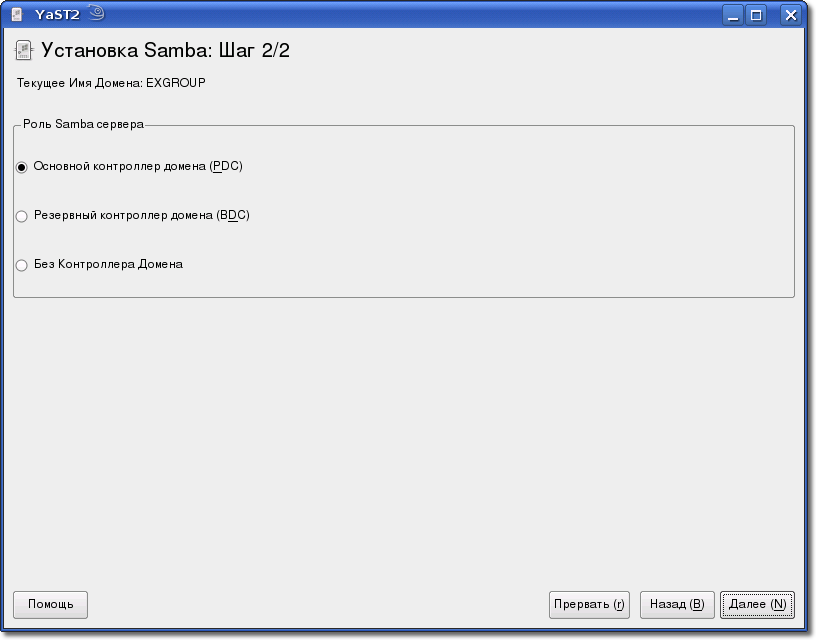

Выберите "Основной контроллер домена (PDC)"

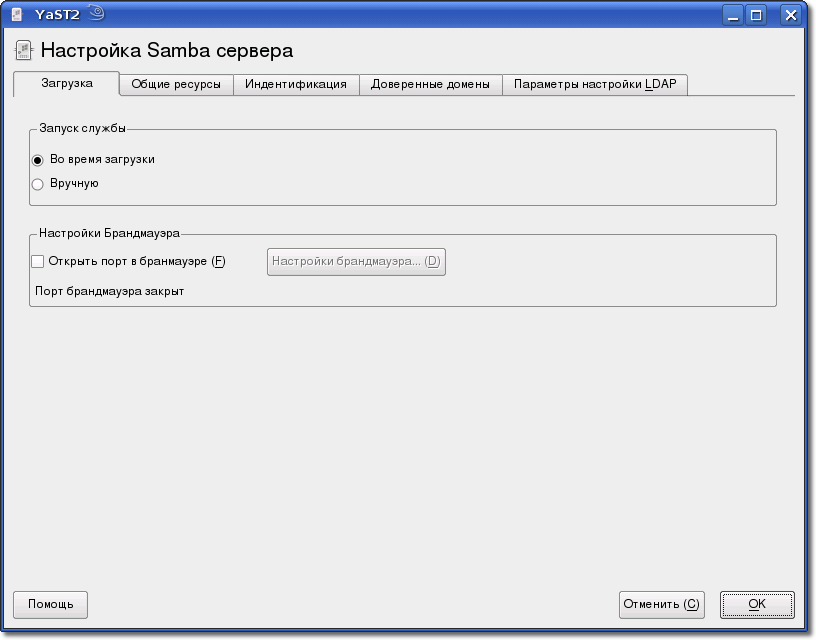

Установите переключатель "Запуск службы" в положение "Во время загрузки".

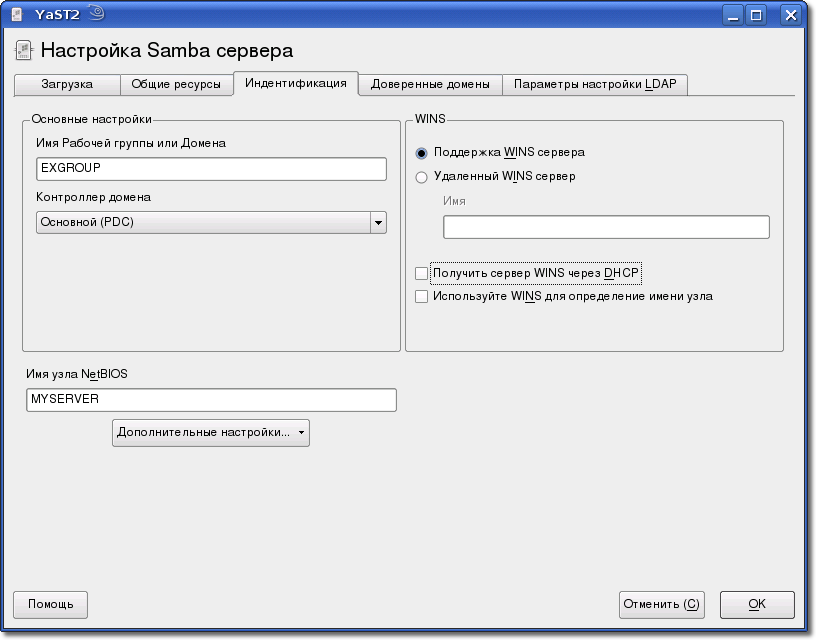

На вкладке идентификация вы увидите уже введенные рабочую группу или имя домена и роль сервера. В общем случае здесь не нужно больше ничего менять кроме имени узла netBIOS, которое будет соотнесено с данным samba сервером. Обычно это имя вашего компьютера, до 15 символов в верхнем регистре. При переходе с данной вкладки на другую вы получите предупреждение о том что пользователи будут привязаны к SID созданному из имени узла netBIOS, заданного здесь name. Если вы измените его, то будет создан новый SID и пользователи больше не смогут авторизоваться как члены домена.

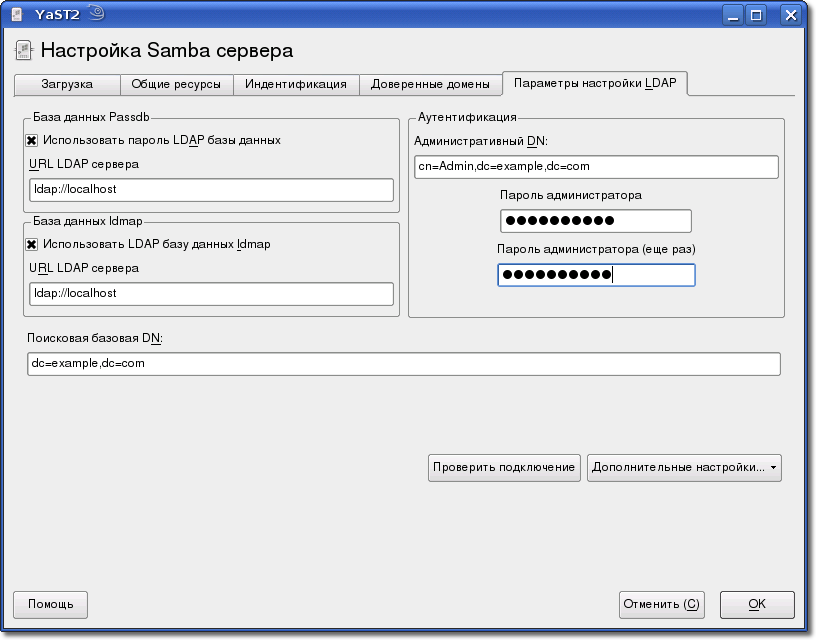

Перейдите на вкладку "Параметры настройки LDAP". Установите здесь флажок "Использовать пароль LDAP базы данных". Будет показано всплывающее сообщение о том что вся текущая конфигурация будет перезаписана.

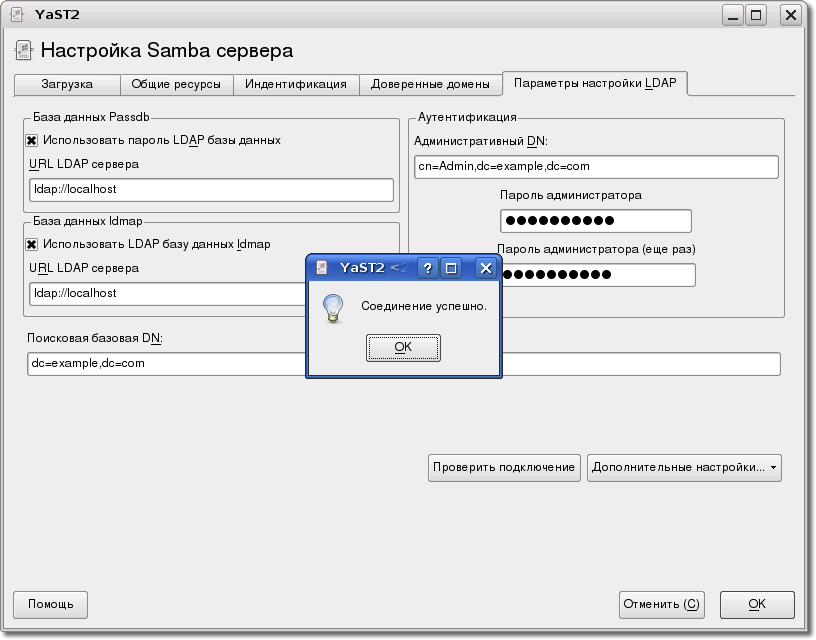

Все значения будут заполнены автоматически, вам нужно будет только указать пароль для доступа к серверу LDAP (для пользователя cn=Admin), и проверить соединение.

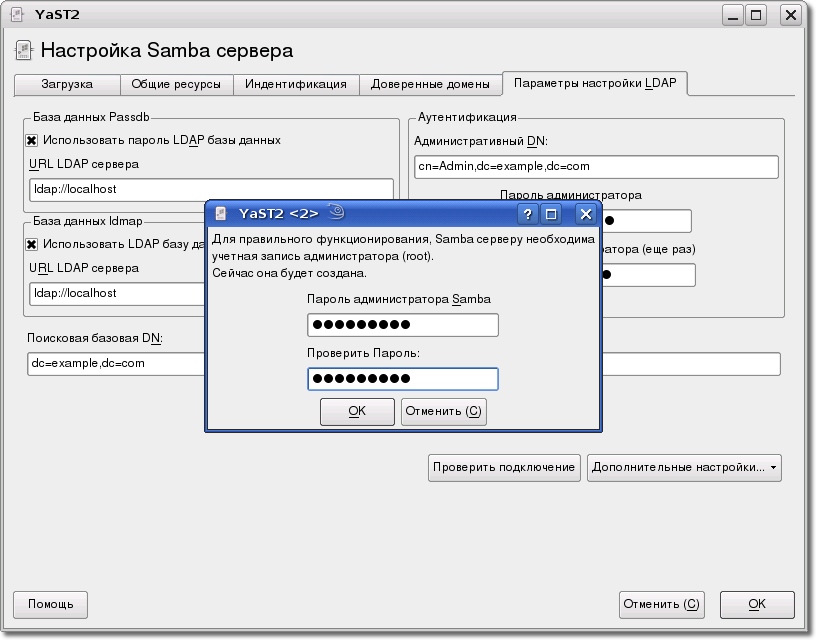

Нажмите OK, для завершения настройки samba. YaST попросит ввести пароль для пользователя root для сервера samba. Этот пароль понадобится в дальнейшем при введении машины в домен.

Создание пользоватей

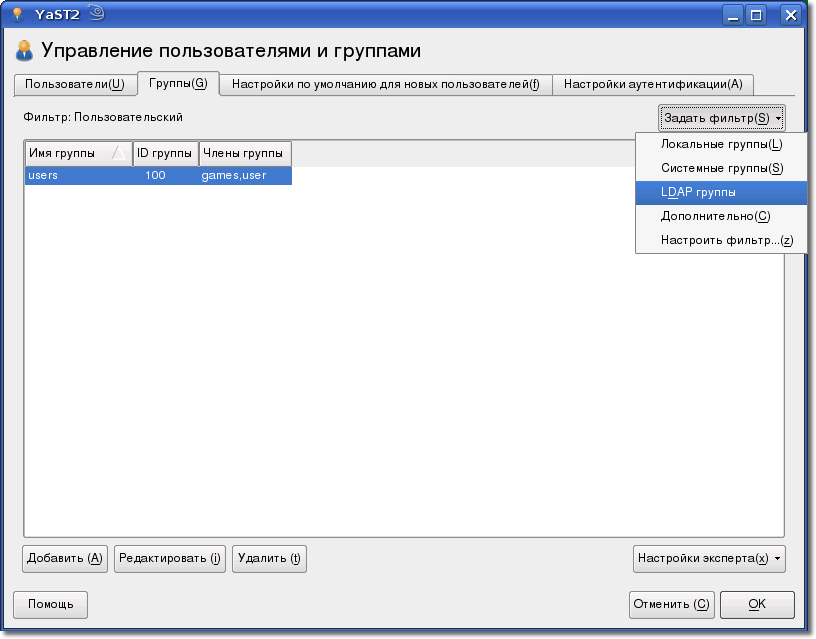

Запустите из "YaST -> Безопасность и пользователи" модуль "Управление пользователями и группами" Перейдите на вкладку "Группы" и установите фильтр на "LDAP группы"

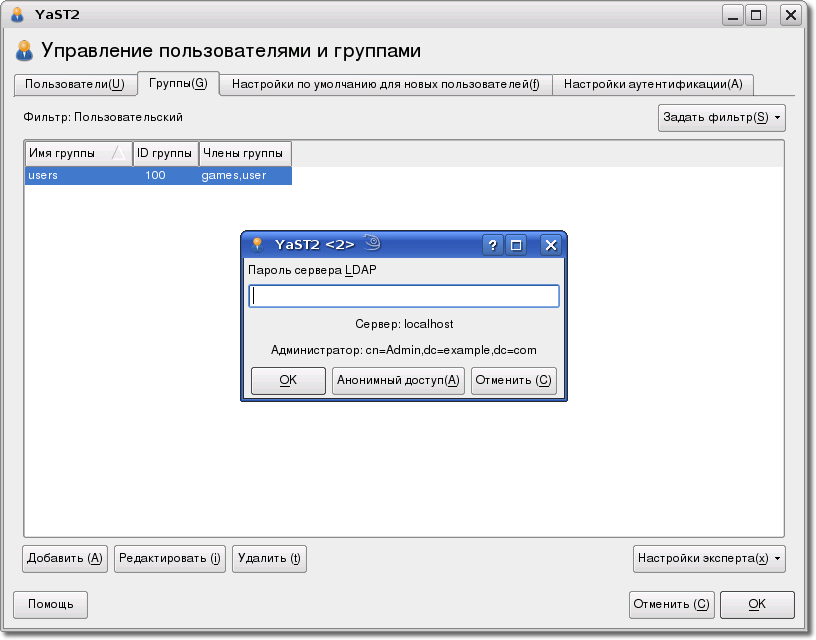

Откройте базу LDAP с паролем cn=Admin.

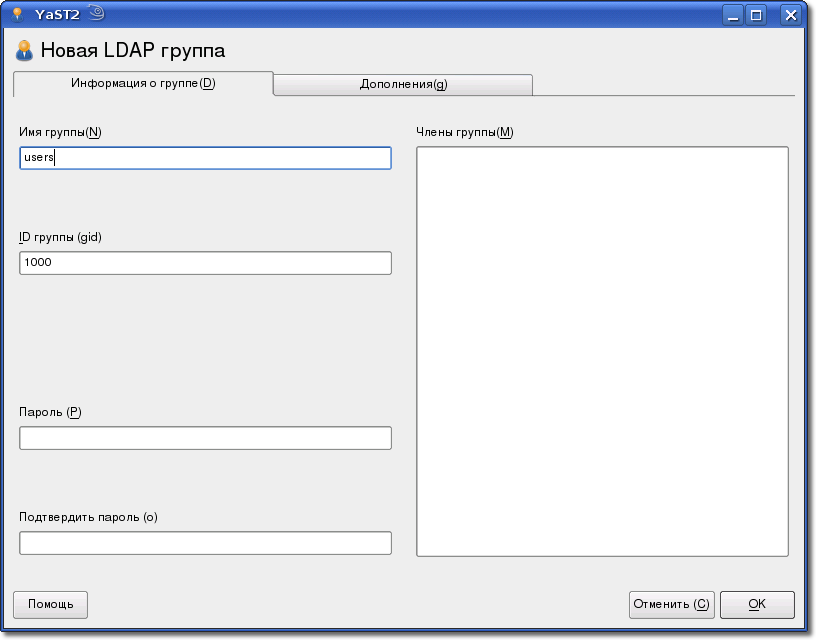

Нажмите кнопку Добавить

На вкладке "Информация о группе" установите имя группы. Идентификатор этой группы (gid) будет равен 1000 как задано в модуле конфигурации ldap "groupconfiguration", объекта "suseminuniqueid". Нажмите "OK"

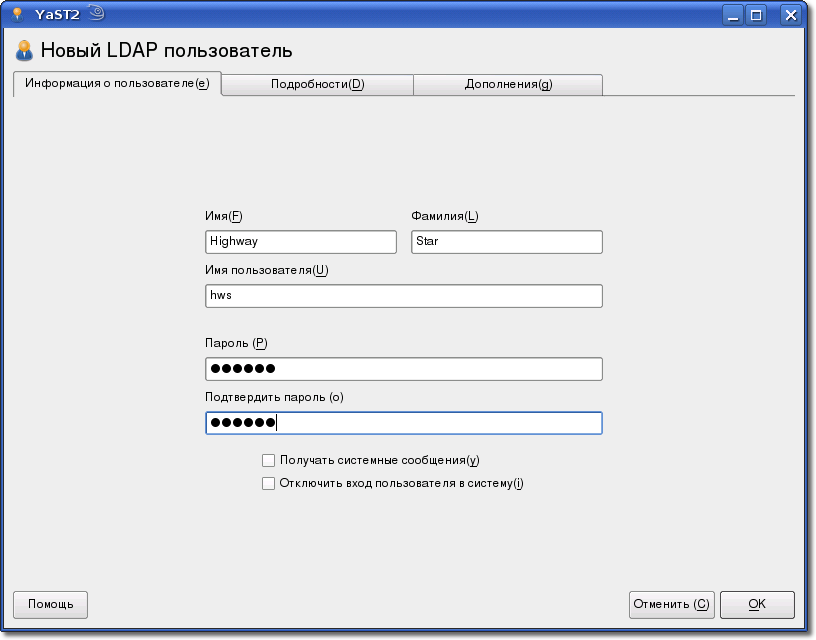

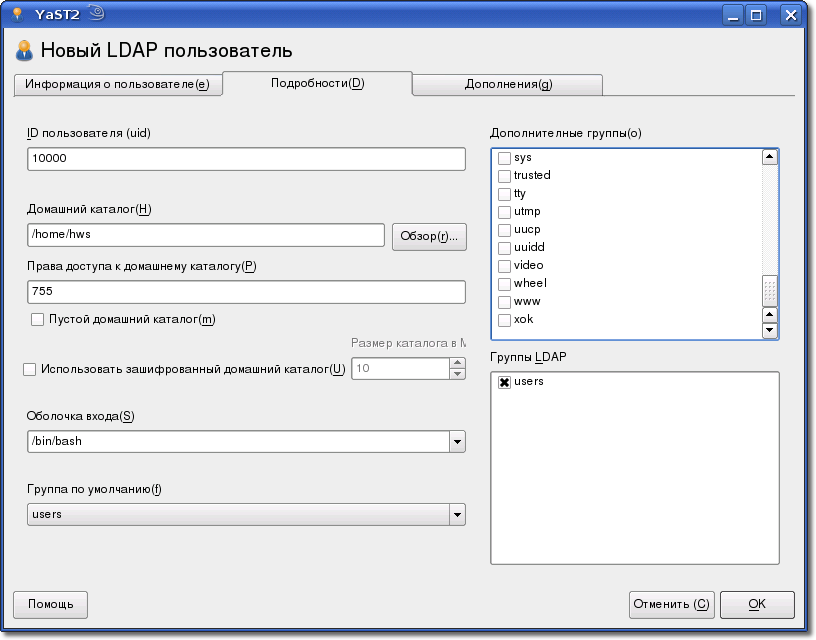

В модуле управления пользователями и группами перейдите на вкладку "Пользователи" и установите фильтр на Пользователи LDAP и нажмите кнопку "Добавить" На странице добавления пользователя на вкладке "Информация о пользователе" введите имя пользователя и другую информацию, а затем перейдите на вкладку "Подробности"

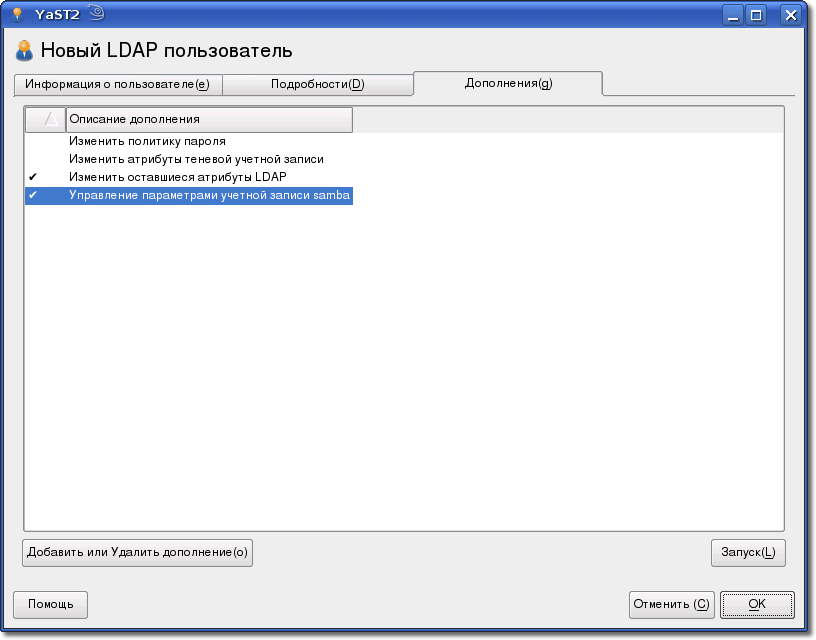

Идентификатор пользователя (uid) должен быть 10000 как было ранее указано в конфигурации LDAP. Установите параметры, которые вам нужны, и например добавьте пользователя в созданную группу пользователей users LDAP. Вы можете так же проверить параметры Samba для пользователя на вкладке "Дополнения"

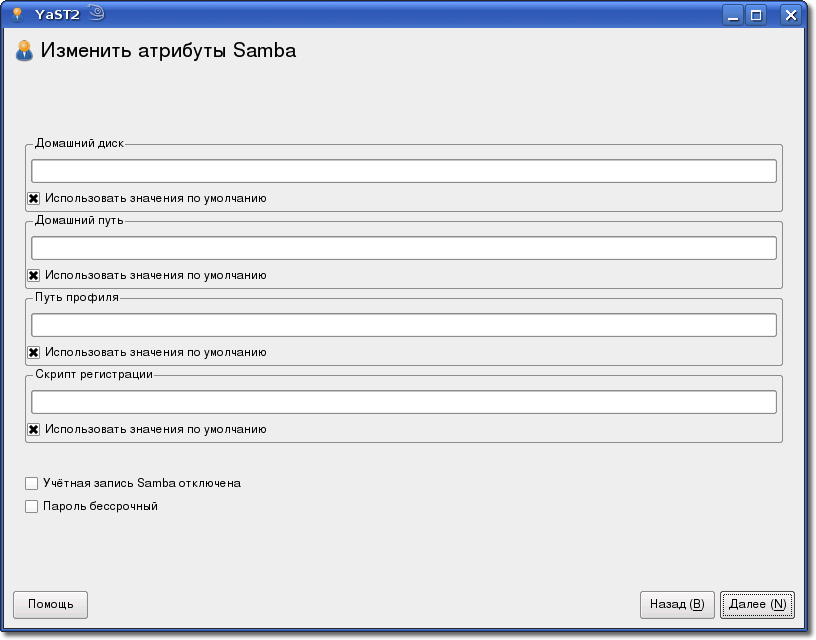

Здесь вы можете запустить модули настройки различных параметров кнопкой "Запуск". Запустите "Управление параметрами учетной записи samba" и посмотрите значения.

Для начала можно все оставить по умолчанию.

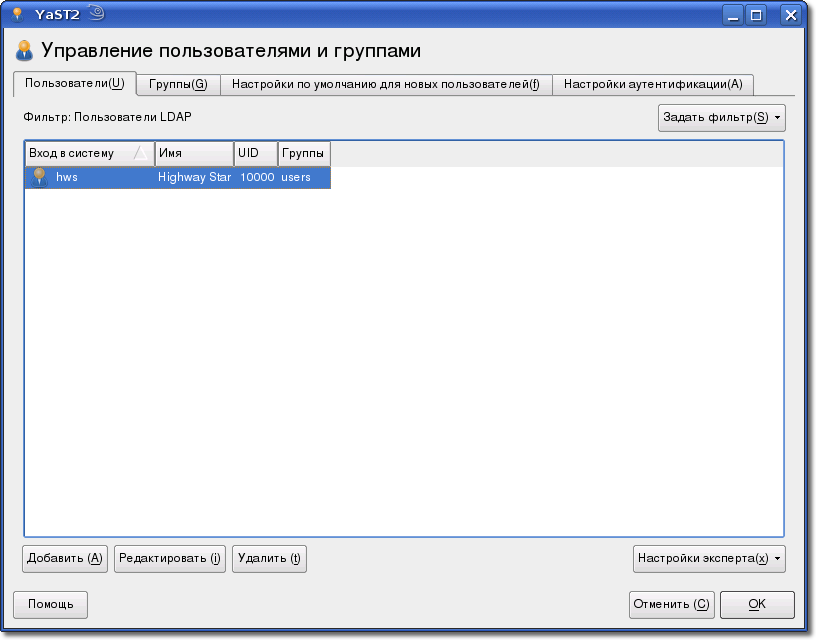

После нажатия Ok вы снова попадете на страницу "Управление пользователями и группами", созданный пользователь будет виден в списке.

Жмите Ok и выходите из модуля обратно в YaST

Обозреватель LDAP

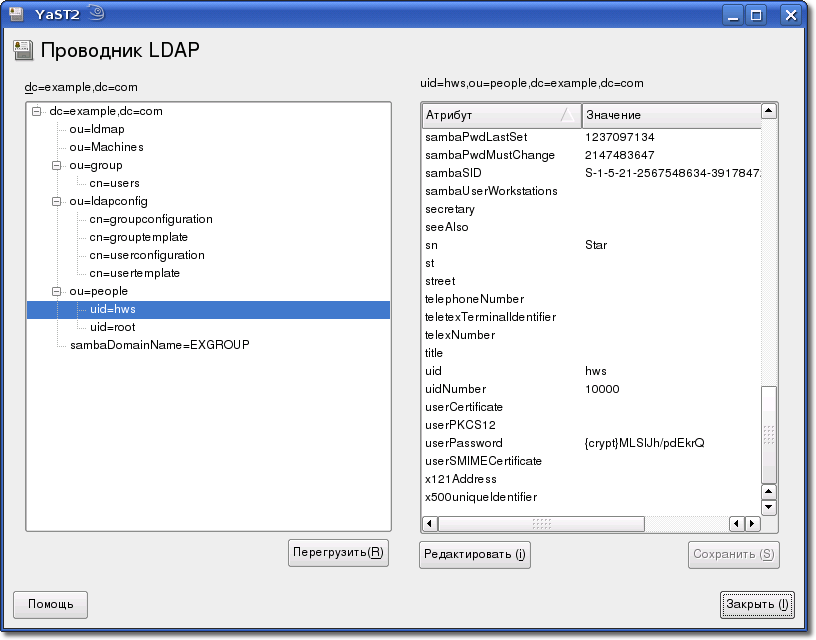

Пришло время проверить создались ли пользователи в базе LDAP.

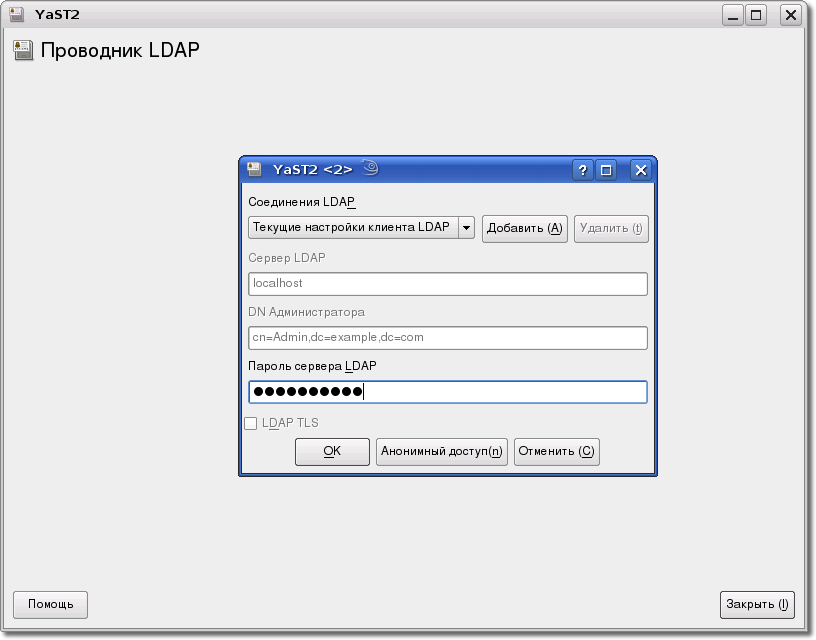

Откройте "Обозреватель LDAP" в YaST -> Сетевые службы YaST спросит у вас пароль для пользователя cn=Admin

Здесь вы можете посмотреть структуры в базе LDAP и их значения. Убедимся что пользователи созданы и внесены в базу с корректными значениями

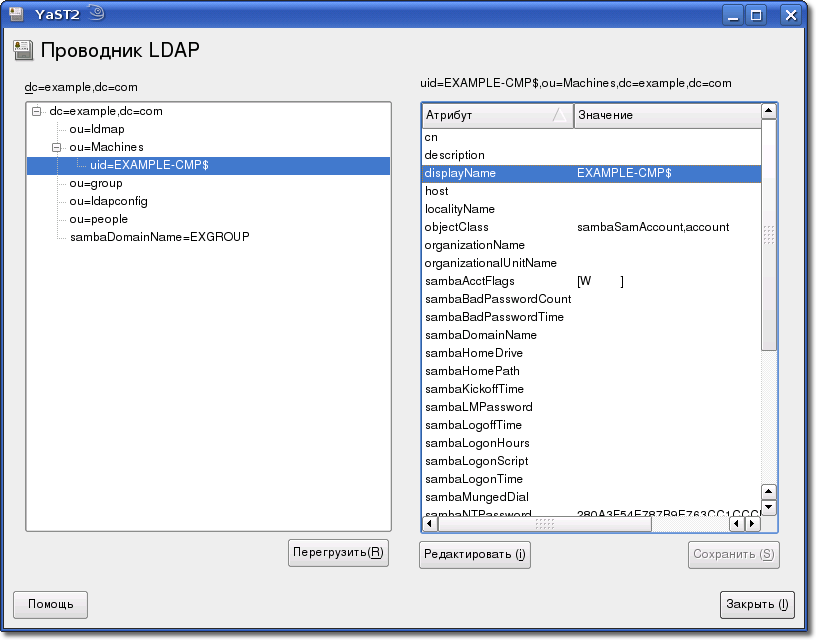

Здесь же можно будет увидеть машины введенные в домен. после добавления хотя бы одной машины.

Проверка работы

LDAP сервера

Для проверки правильности настройки LDAP сервера и LDAP клиента введите в терминале команду

id имя_пользователя

в данном случае

id hws

команда должна вернуть uid и gid пользователя примерно в таком виде:

uid=10000(hws) gid=100(users) группы=1000(users),100(users)

Samba сервера

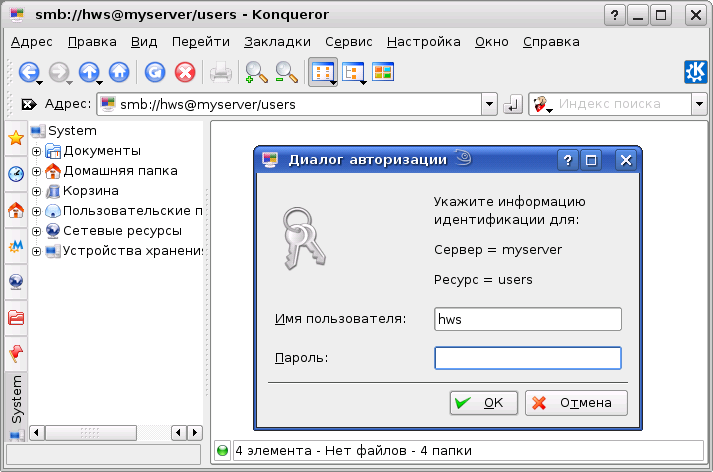

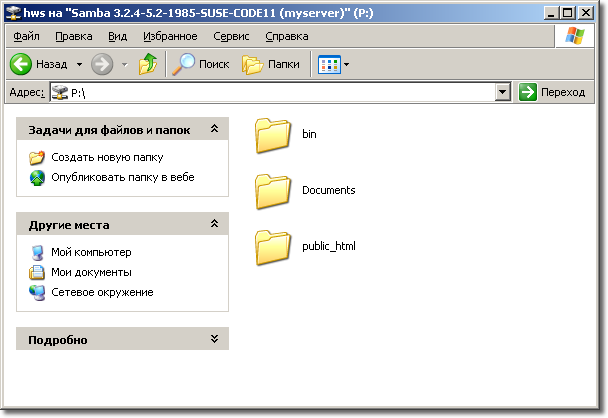

Введите в адресной строке Konqueror адрес smb://hws@myserver, если все в порядке, то вы должны увидеть список ресурсов вашего сервера. При входе на ресурсы система должна запросить пароль для пользователя и после его ввода отобразить ресурс.

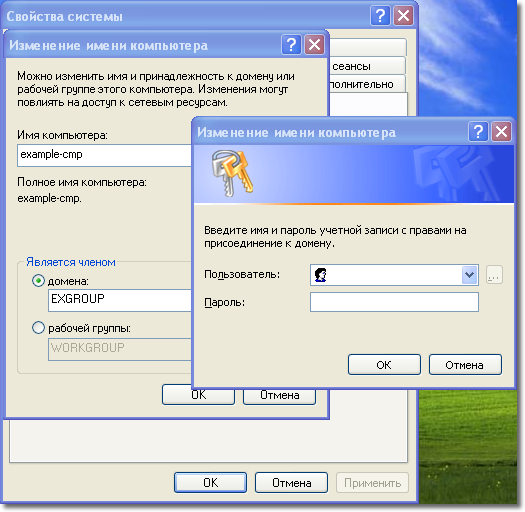

Ввод машин в домен

Для ввода Windows машины в домен необходимо открыть Свойства "Мой компьютер" и перейти на вкладку имя компьютера. Там Нажать кнопку Изменить и в открывшемся окне выбрать "Является членом домена" и ввести имя созданного домена. В данном примере EXGROUP. Windows спросит имя и пароль администратора samba. Необходимо ввести имя root и пароль заданный при завершении конфигурации Samba.

После удачного входа на компьютер пользователем-членом домена можно видеть смонтированный сетевой диск P: